Bonjour,

j'ai à configurer un serveur Radius pour une entreprise et je dois utiliser avec celui-ci un Serveur Active Directory, afin d'utiliser les comptes utilisateurs déjà existants.

J'ai effectuer quelques recherches et il faudrait apparament utiliser un serveur Samba afin de gérer la liaison entre Radius et Active Directory, et il faudrait de plus une connexion NTLM entre ces deux serveurs.

Je m'y perd un peu ^^ n'ayant encore jamais effectuer ce genre de configuration, je viens donc requérir votre aide

La structure en place peut être décrit comme suit (Radius à placer dans le même réseau que AD):

serveur AD --------------> cisco 2950 ----------------->Switch(live Box)-----------> offre Equant ----------------> cisco 2950 ----------> client

J'espère avoir été clairmerci d'avance pour vos réponses

-----

juste deux autres petites questions ^^

juste deux autres petites questions ^^  )

)

) ^^

) ^^

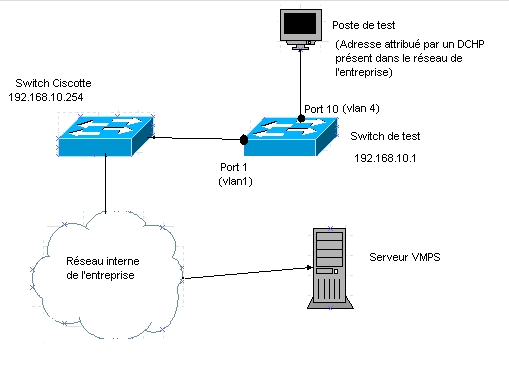

, c'est à dire que lorsque son adresse MAC n'est pas dans la liste sur le serveur VMPS il accède tout de même au réseau :X

, c'est à dire que lorsque son adresse MAC n'est pas dans la liste sur le serveur VMPS il accède tout de même au réseau :X